フリーランスエンジニアに役立つ情報をお届けするフリーランスジョブ編集部です。

Webアプリ開発やIT業務に携わるなら、セキュリティの知識は欠かせません。

その中でもCTF(Capture The Flag)は、ゲーム感覚で脆弱性や攻撃手法を学べる実践的な学習方法として人気です。とはいえ、英語のみの問題や高難易度の大会ばかりでは、初心者にとってはハードルが高く感じられることもあります。

そこで本記事では、日本国内で利用できる常設CTFサイトやイベントに加え、特定分野に特化した演習環境、海外発のCTFプラットフォームや教材リソースまで、全25選をカテゴリ別に紹介します。

個人運営や無料で始められるサイトも多く、一部の英語サイトについても、日本語解説や翻訳を活用しやすいものを厳選しました。ぜひ自分の目的やレベルに合った環境を見つけ、少しずつスキルを積み上げていきましょう。

※本稿の確認時点(2025年8月)情報。変更の可能性あり

目次

国内には、常時アクセスして自分のペースで挑戦できるCTFサイトが複数あります。海外サービスは英語ベースの問題が多いのに対し、日本語での解説や国内コミュニティのサポートがある点が大きな魅力です。

本カテゴリで紹介するサービスは以下の4つです。

いずれも登録は無料で、ブラウザからすぐに挑戦可能です。基礎固めから実践的な演習まで、目的やレベルに応じて活用できます。

画像引用元:CpawCTF(https://ctf.cpaw.site/)

CpawCTFは、学生サークル「Cpaw」が制作した、日本語で挑戦できる常設型CTFサイトです。アカウント登録すれば、いつでも好きな時間に取り組むことができ、問題ジャンルもWebをはじめ、CryptoやReversingなど幅広く揃っています。

Webセキュリティ系の代表的な脆弱性(SQLインジェクションやXSSなど)にも触れられる構成で、サイトのUIや問題文は日本語対応のため、英語が苦手な方でも安心して取り組めます。

公式サイトにはヒントや解説が掲載されており、ユーザーコミュニティによるWrite-upも豊富で、特にCTF初学者が取り組みやすい環境となっています。

無料で利用可能なため、CTF入門や演習素材として活用しやすい点も魅力です。英語に不安がある方や、基礎から段階的に理解を深めたい方にも最適です。

画像引用元:ksnCTF(https://ksnctf.sweetduet.info)

ksnCTFは、日本人セキュリティエンジニアの@kusano_k氏が個人で運営する常設CTFサイトです。Web、暗号、フォレンジック、PPC、リバースエンジニアリングなど幅広いジャンルを収録しており、Web分野だけでもSQLインジェクションやXSSなど多彩な問題が揃っています。

難易度は基礎から上級まで幅広く設定されていますが、公式には難易度は並び順と無関係。と記載されているため、解けそうな問題から着手するのがおすすめです。

問題文は英語が多めですが、日本語のWrite-up(解法記事)が豊富で学習をサポートしてくれます。ブラウザから無料で挑戦でき、登録も簡単。継続的に取り組むことで、Webアプリの脆弱性を見抜く視点や検証手順が自然と身につきます。幅広い難易度に触れながら、着実にスキルアップを目指せる環境です。

画像引用元:setodaNote CTF Exhibition(https://ctfexh.setodanote.net)

setodaNote CTF Exhibitionは、日本人セキュリティエンジニアの@soji256氏が個人で運営する常設型CTFサイトです。Web、暗号、OSINT、フォレンジック、リバースエンジニアリング、Pwnなど幅広いカテゴリを網羅しています。

問題や解説はすべて日本語で、XSSやSQLインジェクション、ディレクトリトラバーサルといったWeb脆弱性から、暗号解析や調査系、バイナリ解析まで実践的に学べる構成です。難易度は初級〜中級中心で、CTF初心者にも挑戦しやすく、経験者にとっても腕試しや復習の場として活用できます。

登録は無料で、ブラウザからすぐに挑戦可能。解説は要点が簡潔にまとまっており、Write-upも多く公開されているため、自分の理解度を確認しながら学び進められる環境です。短時間で達成感を得たい方、日本語で体系的にスキルを磨きたい方におすすめです。

画像引用元:AlpacaHack(https://alpacahack.com)

AlpacaHackは、日本のCTFプレイヤー有志によって立ち上げられ、運営主体はNSI LLCです。個別のオンラインCTF大会を主催するほか、過去に出題されたチャレンジをアーカイブとして常時公開し、練習環境として提供しています。

Web、暗号、リバースエンジニアリングなど幅広いジャンルを収録し、国内外の大会問題をアレンジして出題。登録は無料で、日本語による解説や国内ユーザー同士の交流が可能です。

また、DiscordやGitHubを通じた情報交換や寄稿も活発で、定期的にイベント連動型コンテストも開催されています。大会参加とコミュニティ交流を通じ、実践的なスキル向上と継続学習の両方を実現できる環境です。仲間と切磋琢磨しながら力を磨きたい人に最適なプラットフォームです。

国内には、定期的に開催されるCTFイベントやワークショップ形式の勉強会も多く存在します。常設サイトとは異なり、決められた日程で参加者同士が一斉に問題へ挑戦し、解説や講義を通じて理解を深められるのが特徴です。

初心者向けの入門イベントから、学生同士が競い合う国際連携型まで形式はさまざま。チーム戦や交流の機会も多く、モチベーションを高めながらスキルアップできます。

本カテゴリで紹介するサービスは以下の3つです。

いずれもWeb分野の課題を含み、基礎的な脆弱性理解から実践的な演習まで幅広く対応しています。

画像引用元:SECCON Beginners(https://www.seccon.jp/14/beginners/about-seccon-beginners.html)

SECCON Beginnersは、日本最大規模のセキュリティコンテスト「SECCON」が主催する、CTF未経験者や初学者向けの勉強会兼CTFイベントです。

オンライン開催や全国各地でのワークショップ形式など、年に数回実施され、参加費は基本無料。事前知識がなくても挑戦できるよう、Webセキュリティを含む複数ジャンルの入門問題が用意されています。

演習は個人またはチームで取り組み、解説セッションでは経験豊富な若手CTFプレイヤーが解き方や考え方を丁寧に説明します。

Web分野ではXSSやSQLインジェクションなど代表的な脆弱性を体験しながら学べる内容で、仲間づくりや学習モチベーションの向上にもつながります。CTFに初めて挑戦する方や、基礎を体系的に学びたい方に適したイベントです。

画像引用元ST-S:WEEC(https://west-sec.connpass.com)

WEST-SECは、WEST-SEC実行委員会が主催する、日本最大級のセキュリティコミュニティです。初心者向けセミナーと主催側が「8割の問題は解ける設計」と説明しているCTFイベントを軸に、オンライン・オフラインで定期的に開催されています。

CTFではWeb、暗号、OSINTなど幅広いジャンルを扱い、Web分野では高度なテクニックよりも基礎的な操作や典型的な脆弱性の理解に重点を置いた問題が中心です。

解説資料や講義が充実しており、イベント後の復習や自主学習にも活用しやすい構成となっています。参加費は無料または低額で、学生から社会人まで幅広く参加でき、短時間で学びと達成感を得られる場となっています。

画像引用元:CognitiveHack Japan(https://web.cognitivectf.com)

CognitiveHack Japanは、コグニティブリサーチラボが主催し、カーネギーメロン大学が運営する世界最大級の学生向けCTF「picoCTF」と連動した日本国内向けコンペティションです。中高生・高専生・大学生を対象に、暗号、リバースエンジニアリング、Webなど幅広いジャンルをカバー。

Web分野ではXSSやSQLインジェクションといった基礎的な脆弱性を段階的に学べます。大会終了後も常設サイトで同じ問題に挑戦でき、初心者から上級者まで継続してスキルを磨くことができます。

また、公式X(旧Twitter)アカウントや国内コミュニティが稼働中で、イベント情報や学習コンテンツの共有も積極的に行われています。国際競争を通じてスキルと視野を広げたい学生に最適な機会です。

CTFは総合的な知識を試す形式が多いですが、特定の分野、特にWebセキュリティに特化した演習サイトも存在します。これらのサイトは、関連する脆弱性や攻撃手法を深く掘り下げて学ぶのに適しています。

本カテゴリで紹介するサービスは以下の2つです。

いずれも無料で利用でき、基礎から実践的な攻撃手法まで段階的にスキルを身につけられます。ブラウザだけで完結するものからローカル環境構築型まであり、目的や学習スタイルに合わせて選択可能です。

画像引用元:CELTF(https://celtf.com)

CELTFは、個人が運営する常設型のCTF練習サイトで、Webを含む複数ジャンルの脆弱性演習が無料で楽しめます。

決められた問題を順に解く形式ではなく、実際に脆弱な環境に攻撃を仕掛けてFlagを探し出す「実践型」学習を特徴としており、公式チュートリアルでもその位置づけが明記されています。

難易度ごとに分かれた練習サイトから挑戦でき、入門者でも取り組みやすく、短時間で達成感を得られます。登録後すぐに開始でき、進捗やクリア状況は保存されるため、継続学習にも便利です。ゲーム感覚で楽しく攻撃手法を身につけたい人に最適な環境といえます。

画像引用元:VulnerableApp(https://github.com/SasanLabs/VulnerableApp)

VulnerableAppは、Java+Spring Boot製の脆弱アプリ教材(OWASP Incubator)です。SQLi / XSS / SSRF / JWTなど多数の脆弱性を段階的に学習可能(ローカル実行)。

CTF形式ではなく、実際のWebアプリ構造に沿って段階的に防御回避を試す実践型トレーニングが可能です。NECによる日本語解説記事も公開されており、英語に不慣れな学習者でも進めやすい設計となっています。

CTFは総合的なセキュリティスキルを試せるだけでなく、教材としても非常に優れた学習形式です。なかには実務に近い環境を再現したものや、特定の脆弱性に絞って段階的に学べるリソースもあり、スキルや目的に応じて選択できます。

ここでは、日本語で学べる国内発コンテンツから、世界的に利用されている海外プラットフォームまで、Web分野にも活用できる代表的な学習サイト・演習環境を紹介します。

紹介するサービスは以下の通りです。

自分のペースで学習したい方も、国際的な問題に挑戦して視野を広げたい方も、きっと役立つはずです。

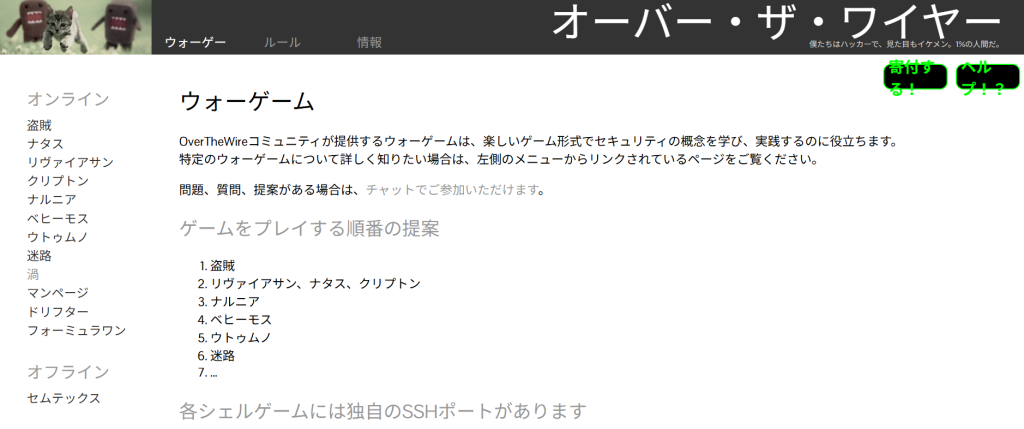

画像引用元:OverTheWire(https://overthewire.org/wargames)

OverTheWireは、世界的に有名な常設CTF/ウォーゲーム形式の学習プラットフォームです。複数の「シリーズ」に分かれており、それぞれ異なる分野やスキルを学べる構成が特徴です。

中でも、NatasシリーズはWebセキュリティ学習に特化した入門編で基礎的な認証突破から高度な脆弱性利用までを段階的に習得できる内容。各ステージをクリアすると、次のレベルに進むためのURLやパスワードが提示されます。

このほか、BanditシリーズはSSHを用いたLinux基礎操作の習得を目的とした入門向けで、Web以外の分野を学べるシリーズも充実しています。英語サイトですが国内の解説記事が多く、詰まった際に情報を探しやすいのもメリット。基本無料で利用でき、ステップアップを実感できる学習環境です。

画像引用元:PortSwigger Web Security Academy(https://portswigger.net/web-security)

Webセキュリティツール Burp Suite の開発元が運営する、無料で演習まで取り組めるオンライン学習プラットフォームです。

SQLインジェクション、XSS、CSRF、SSRF、OAuth、GraphQLなど、主要脆弱性から最新の攻撃手法まで幅広く網羅。各テーマはテキスト解説とインタラクティブな演習ラボがセットになっており、実際に動作する脆弱なWebアプリを安全な環境で検証できます。

会員登録をすれば進捗が保存でき、新しい研究成果に基づくラボも随時追加されます。英語サイトですが、図解やステップ解説が明快で、翻訳ツールを併用すれば問題なく学習可能。体系的にWebスキルを伸ばしたい初学者から実務者までおすすめです。

画像引用元:Root Me(https://www.root-me.org)

Root Meは、フランス発の常設CTF・セキュリティ演習プラットフォームです。Webを含む10以上のジャンルで、合計500以上のチャレンジが常時公開されています。

Web分野は Web-Server(97) と Web-Client(42) に分かれており、基礎的なXSSやSQLインジェクションから、高度なサーバーサイド攻撃まで幅広く学習可能です。

170以上の仮想環境が用意され、実際のサービス構成を模した演習ができるのも特徴。各問題には他ユーザーによる解法や関連資料が多数掲載されています。問題文は英語やフランス語が中心ですが、日本語のWrite-upも豊富なので、独学でも着実にスキルを積み上げられます。

画像引用元:Hack The Box(https://www.hackthebox.com)

世界最大級のオンラインセキュリティ演習プラットフォームで、個人・企業問わず利用されています。仮想マシンやクラウド環境に接続し、脆弱性を突いて権限奪取するハンズオン形式で学習可能。

Web分野では「Web Challenges」カテゴリが設けられており、SQLインジェクション、認証回避、サーバーサイドテンプレートインジェクション(SSTI)など、現実的な攻撃を体験できます。

問題によってはDockerインスタンスを起動して挑戦する形式もあり、実務に近い環境で学べるのが特徴です。

利用は一部コンテンツを無料で試せるトライアルや、有料プランによる拡張機能など複数の提供形態があり、最新の研究成果に基づくラボが随時追加されています。実務寄りのスキルを磨きたい中級者以上におすすめです。

画像引用元:pwnable.xyz(https://pwnable.xyz)

pwnable.xyzは、初心者から中級者向けの pwn(バイナリ解析)特化型の常設CTFサイトです。

本サイトはバイナリ分野が中心であり、Web分野の問題は補助的に出題される程度です。そのため、Linux環境での実践力やpwnの演習を積みたい人に特に適しています。

全問無料で挑戦でき、全クリア後は自作問題の投稿も可能。体系的にpwnを学びたい人に最適な環境です。

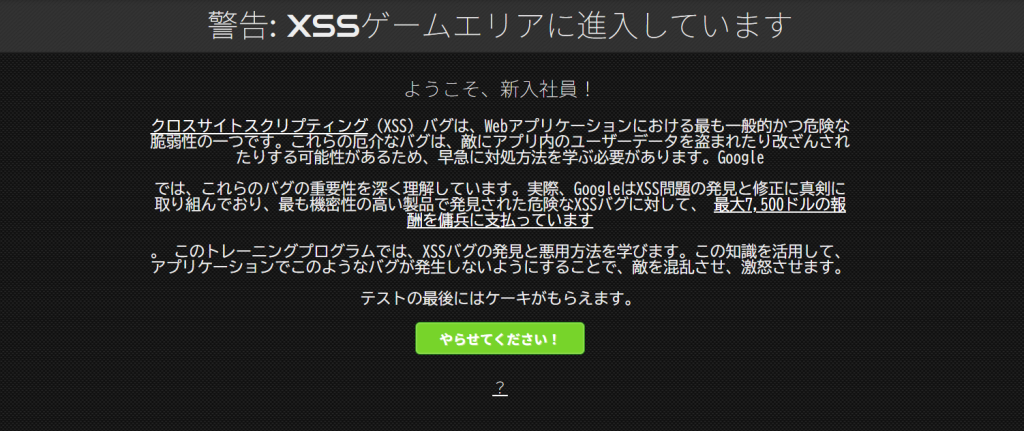

画像引用元:XSS Game(https://xss-game.appspot.com)

Google提供のクロスサイトスクリプティング(XSS)特化型Web演習サイト。アカウント登録不要でブラウザからすぐ始められます。

用意された脆弱なWebページに攻撃コードを入力し、指定動作を達成するとクリア。全6ステージが段階的に難易度アップし、DOMベースXSSやフィルタ回避なども学習可能です。

公式は英語ですが、日本語解説ブログやWrite-upが豊富。短時間で反復練習できるので、XSS入門や研修用途にも向きます。

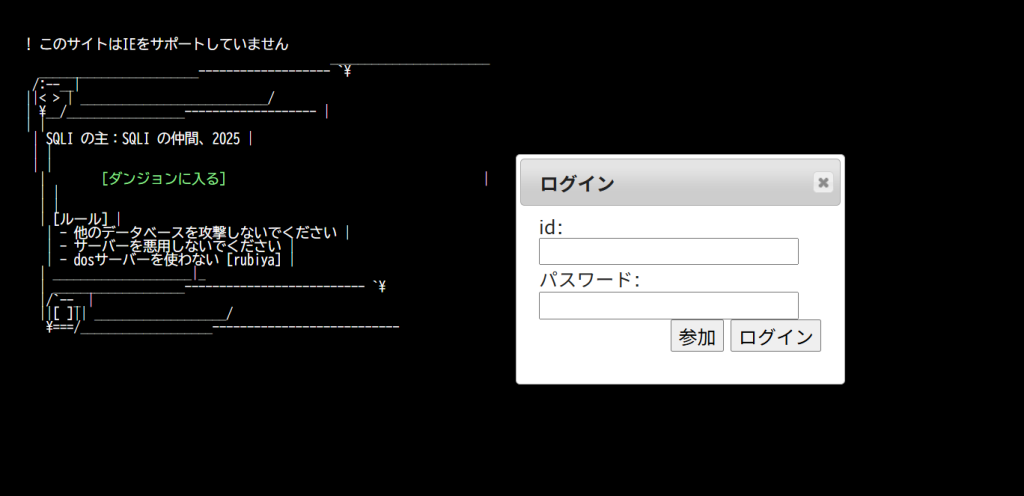

画像引用元:The Lord of the SQLI(https://los.rubiya.kr)

韓国のセキュリティコミュニティrubiyaが提供するSQLインジェクション特化型Web演習サイトです。

メインはSQLi系ですが、一部ステージではMongoDBを使ったNoSQL Injection問題(例:cerberus/siren/incubus)が出題されることもあります。そのため、ステージごとに設けられた制約条件を通じて、SQL構文だけでなく代替手法の理解も深められます。

環境構築不要・無料で挑戦可能。公式は英語/韓国語ですが、日本語Write-upが豊富で、国内学習者にも適しています。

画像引用元:CpawCTF 全問題ヒント&解答集(https://qiita.com/cens-treye/items/f88345caa22d7e4f0de1)

Qiitaユーザー@cens-treye氏による「CpawCTF 全問題ヒント&解答集」(2024年8月更新)記事です。問題ごとに簡潔な解法手順が記載されており、行き詰まった時の参考リソースとして役立ちます。

公式サイトとあわせて活用すれば、Webカテゴリ(SQLインジェクションやXSSなど)も効率的に習得可能。初めてCTFに挑戦する人にとって心強い学習サポートとなるでしょう。

CTFは実際に問題を解いてこそ理解が深まりますが、他のエンジニアが挑戦した記録やレポートから学べることも多くあります。体験談やイベント運営の工夫、実際に解いた問題の振り返りを読むことで、自分が挑戦する際の参考になるだけでなく、モチベーションアップにもつながります。

ここでは、企業エンジニアや個人プレイヤーによる体験記・考察記事を厳選してご紹介します。初心者の第一歩から社内CTFの運営、実務とCTFの橋渡しまで、多様な視点を知ることができます。

本カテゴリで紹介する記事は以下の9つです。

これらの記事は、初心者が最初の一歩を踏み出す参考にもなり、企業やチームで取り組む際のヒントとしても役立ちます。

画像引用元:NECセキュリティブログ|Tanium CTF参加レポート(https://jpn.nec.com/cybersecurity/blog/240312/index.html)

NECサイバーセキュリティ戦略統括部セキュリティ技術センターの松井氏・小泉氏・桐下氏による、Tanium社主催のブルーチーム向けCTF参戦レポートです。

記事では、国家支援攻撃を模したシナリオを舞台に、侵害痕跡の調査・権限昇格検知・不審通信の特定といった実務に直結する課題に挑戦した様子が、Writeup形式で詳細に紹介されています。

NECチームは2021年から参加し、2023年まで3年連続優勝を果たしており、記事内ではその実際の問題と解法(例:リバースシェル最初のコマンド=id、権限昇格前ユーザー=tomcat)が具体的に解説されています。

通常のCTF以上に実環境に近い緊張感が得られることや、業務でTanium製品を利用していないメンバーでも直感的に操作できた点が強調されており、インシデント対応スキルを磨きたいエンジニア必読の記録です。

画像引用元:NTT Security Blog|HTB Business CTF (Global Cyber Skills Benchmark CTF 2025) Writeup web編(https://jp.security.ntt/insights_resources/tech_blog/htb-business-ctf-2025-writeup-web/)

NTT Securityのプロフェッショナルサービス部による公式ブログ記事です。Hack The Box Business CTF 2025 にチーム「OneNTT」として参加し、796チーム中11位という好成績を収めた体験記が紹介されています。

Webジャンルの「NovaCore (Hard)」問題を題材に、脆弱性調査からXSS・Prototype Pollution・CSPバイパス・SSTIによるRCEに至るまでの攻略手順を詳細に解説。Traefikの脆弱性やキャッシュ投機を組み合わせた高度な攻撃シナリオは、実務的なRedTeamサービスの知見とも直結しています。

競技としての難しさと同時に「業務に活かせる発見があった」と総括されており、セキュリティエンジニアにとって有益な教材となる記事です。

画像引用元:RSS TECH BLOG|CTFに挑戦してみた(https://race-ss.co.jp/blog/?p=964#)

企業エンジニアT.D.氏による、初めてCTFに挑戦した体験記です。記事ではCTFの種類(常設型/イベント型)の基礎説明から始まり、実際に「PicoCTF」へ参加した様子が紹介されています。

挑戦中のスクリーンショットとともに、Web ExploitationやCryptographyなど複数カテゴリに触れた所感を交え、「Easyでも意外と難しい」と感じたリアルな視点が記録されています。

資格勉強や座学とは異なり、「手を動かすことでスキルを伸ばせる」というCTFの魅力が率直に語られており、初心者がCTFを始める際のイメージづくりに最適です。

記事の最後には「Web脆弱性」と「暗号」が得意分野になりそうだという自己分析もあり、学習を継続するモチベーションの参考になります。

画像引用元:DIGITAL EXPERIENCE DEX Blog|手を動かして学ぶっていいなと思ったCTF体験記録(https://tech.digitalexperience.co.jp/blog/ctf-try)

デジタルエクスペリエンス株式会社のエンジニアによる、常設CTFへの挑戦体験記です。CTFの基礎(Jeopardy形式/Attack & Defense形式や出題ジャンルの整理)から始まり、実際に「XSS Game」や「CpawCTF」に取り組んだ様子が紹介されています。

Docker環境を導入してM1 Macでの環境差異を解決する工夫や、段階的にヒントが提示されるXSS Gameの仕組みへの所感、さらにCpawCTFでのRecon問題「Who am I ?」への挑戦など、実践的な学習過程が具体的に描かれています。

記事後半では「手を動かしながら覚える」スタイルが自身に合っていると再認識し、座学では得られないスキル定着の実感を語っています。時間制限がなく、自分のペースで進められる常設CTFのメリットについても語られています。

画像引用元:Cybozu Inside Out|社内でCTFを開催してみた(https://blog.cybozu.io/entry/2025/03/21/112000)

サイボウズ株式会社のプロダクトセキュリティチーム PSIRT による、初の社内CTF開催レポートです。記事では「開運冬まつり」で行われたCTFの準備過程から、出題カテゴリ(Web/Crypto/Misc)、使用したスコアサーバ「CTFd」やチュートリアル会の工夫まで詳しく紹介されています。

開催中の参加者の感想や、SQLインジェクション・XSSといったWeb問題からPyjailやOSINT問題まで多彩な出題内容も取り上げられており、初心者を意識したCTF設計と社内横断的な参加促進の工夫が伝わる記録です。

画像引用元:Zenn|SECCON Beginners CTF 2025 に初参加!(https://zenn.dev/pepabo/articles/04a77d9cea3724)

GMOペパボ株式会社の新卒エンジニアbqnq氏による、SECCON Beginners CTF 2025 初挑戦の体験記です。

Web・Reversingジャンルに挑戦し、880チーム中259位という結果を振り返りながら、特に「LLMを活用した検索機能の脆弱性を突く問題」や「XSSを仕込む高難度問題」に挑んだ学習プロセスが紹介されています。

新卒研修をきっかけにCTFへ挑戦する流れや、チーム参加のリアルな所感、LLM補助を交えた解法アプローチが描かれており、初学者がCTFに臨む際の参考になります。

画像引用元:Zenn|クラウドエース全体でハッキングコンテストやってみた 2nd(https://zenn.dev/cloud_ace/articles/ca-ctf-2nd-summary-by-securityguild)

クラウドエース所属のエンジニア Shanks氏による、セキュリティギルド主催の 社内CTF大会・第2回レポートです。

シナリオはGoogle Cloud環境でのSQLインジェクションをテーマに構成され、攻撃体験に加えて、プレースホルダを用いたアプリ改修や Cloud Armor(WAF)を活用した防御策まで議論・学習できる内容でした。

参加者アンケートでは 87.5%が「楽しめた」「知識が向上した」と回答。SREだけでなくアプリ・分析領域やCTO層も巻き込んだことで多角的な視点の議論が生まれ、組織的なセキュリティ意識向上につながったことが紹介されています。

画像引用元:GMO Flatt Security Blog|CTFで出題される脆弱性 vs プロダクトセキュリティのリアルな課題(https://blog.flatt.tech/entry/ctf_vs_product_security)

CTF年間60本以上に参加するヘビープレイヤー @hamayanhamayan 氏による記事です。CTFで頻出する脆弱性(XSS・インジェクション・パズル問題など)と、プロダクトセキュリティの現場課題(CIAの担保、中間者攻撃、DevSecOpsなど)を対比しながら解説しています。

「競技としてのCTF」と「実務でのセキュリティ確保」の違いや共通点が整理されており、CTF学習者が視野を広げるのにおすすめ。単なる解法寄りのWriteupではなく、CTFを学んだ先にどう活かせるかまで示唆してくれる点が特徴です。

画像引用元:俺とお前とlaysakura|Automotive CTF 2024 日本決勝 – 体験記 & Writeup(https://laysakura.github.io/2024/09/14/automotive-ctf-2024-japan-final/)

セキュリティ研究者・laysakura氏による「Automotive CTF 2024 日本決勝」参戦レポートです。『TeamOne』として挑み、5チーム中2位で世界大会出場権を獲得した体験が記録されています。

記事ではオンサイト大会ならではの臨場感あふれる進行の様子に加え、CAN通信・UDS・ECU解析といった自動車セキュリティ特有の課題に挑んだ実践内容が詳細に紹介されています。

特にRAMNボードを用いた問題や、セキュリティアクセスのバイパス手順、CRC計算を絡めたオーバーライド問題など、実機を相手にしたCTFのリアルな難しさと面白さが伝わる内容です。

参加者同士の連携や逆転劇のエピソードも交え、単なるWriteup以上に「現場の緊張感」や「モチベーションの高まり」が伝わる貴重な記録となっています。自動車セキュリティやハードウェア系CTFに関心がある方におすすめの記事です。

本記事では、日本国内の常設型やイベント型、特化型演習サイトから、海外発の教材まで、Webセキュリティを学べるCTF関連サイトを紹介しました。

最初は専門用語や操作に戸惑うかもしれませんが、無料で始められる環境や短時間で解ける問題も多く、「思ったより楽しい」「少しずつ理解できてきた」と感じられるはず。

自分のペースに合ったCTFサイトを選び、知識と技術を着実に積み重ねてみてくださいね。学びながら挑戦するその過程こそが、確かな成長への一歩です。

注記:本記事の仕様・料金・開催情報は2025年8月時点の確認内容です。今後変更される場合があります。最新情報は必ず公式サイトをご確認ください。